为什么路由器总被别人蹭网?谈谈WiFi破解的两三事(一)

自从无线路由器开始流行,蹭网也成为了一个热门的话题。很多朋友对路由器不甚了解,这导致一些用户在不知不觉中,对路由器进行了错误的设置,导致WiFi密码轻易就被人破解,家里的宽带就如同免费公交一样邻居想上就上。那么WiFi是如何被破解的呢?今天就一起来谈谈这个问题吧。

使用了脆弱的加密方式:WAP也不一定安全

我们都知道WiFi需要设置密码才不会随便被人使用,但WiFi的加密方式,也是有讲究的。目前路由器主要提供的是WEP/WAP/WAP2加密,对WiFi略有研究的朋友都知道,WEP极度不安全,它使用的是RC4加密算法,非常容易破解,随便利用一些破解工具例如Blacktrack等能够轻松爆门。

现在稍微新一点的路由器,都不会在向导中提供WEP作为WiFi加密方式。如果你使用的不是太老的路由器,一般不用担心误设WEP密码的问题。

但其他加密方式又如何?实际上,你使用WAP/WAP2,可能也不安全,尤其是WPA/WAP2-PSK(Personal)这种加密方式。虽然WAP对比WEP安全性有提升,但是WAP在设计的时候考虑到对WEP的兼容,所以还是保留了RC4作为可选的加密方式。

如果选择的是WAP-PSK加密,那就意味着使用的是TKIP加密,而TKIP也是使用RC4算法来对密钥进行加密的。在WiFi联盟制定ieee 802.11i标准的时候,已经把TKIP列入明确不支持的加密方式。因此,WPA-PSK并不安全。

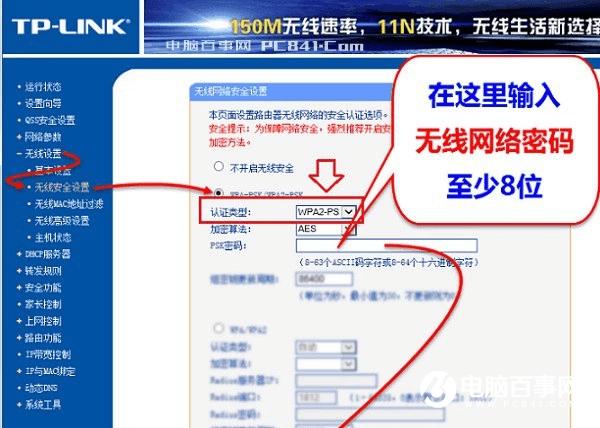

WAP2-PSK也可选TKIP作为加密方式,不过比较负责任的路由器厂商,会在WPA2-PSK中默认使用CCMP加密。CCMP使用AES算法加密密钥,目前来说是难以通过暴力破解的(除非密码设得太弱智)。因此,家用WiFi无线密码最安全的加密方式是WPA2-PSK(Personal)-AES,有条件的话,也可以选择WAP2-Enterprise加密,但这种加密需要EAP认证,不太适合家庭。

开启了WPS/QSS:WiFi密码形同虚设

设置了安全的无线密码,是否就可以杜绝蹭网了?不一定。虽然WiFi的加密算法是安全了,但蹭网者仍可通过其他方法来绕过WiFi密码连你的网,WPS/QSS就是蹭网者最常用的暗门。

WPS/QSS对于很多用户都比较陌生,偏偏不少路由器都默认开启该功能。简单来说,WPS/QSS是用来快速连接其他网卡/路由器的,想要连接某部电脑的时候,又不想要输密码,只需要在路由器中按下WPS/QSS按钮,或者输入PIN码,就可以快速匹配设备了。WPS/QSS是基于PIN码进行连接的,按下WPS/QSS按钮时,需要连到WiFi的设备就可以获悉路由器的PIN码,从而进行连接。

这里暗藏这一个巨大的漏洞--路由器PIN码只有区区8位,共计一万多种组合,就算不在路由器按下按钮广播PIN码,也可以轻松暴力破解。基于PIN码的连接不需要WiFi密码,因此即便你的WiFi密码设置得再安全,一旦开启WPS/QSS,那也形同虚设。

因此,关闭WPS/QSS功能是基于安全考虑的最好选择。如果实在很需要该功能,也可以把PIN码认证时长设置得长一点,例如设置成几百秒一次,让暴力破解疲于奔命。