支付宝漏洞介绍

支付宝漏洞介绍

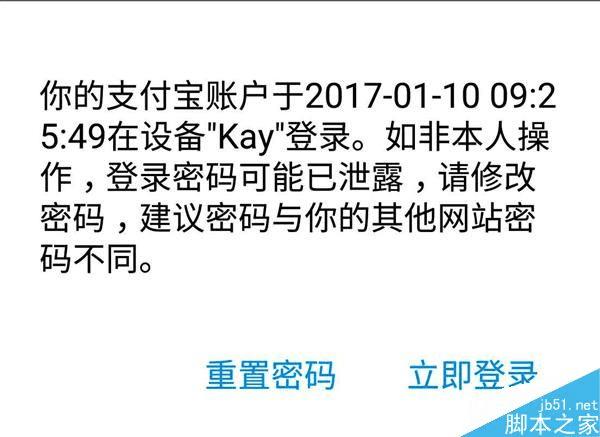

就在今早,编辑在上班路上忽然收到了一条支付宝验证码的短信,察觉到异常后立刻打开了支付宝客户端,结果被吓出了冷汗:

他发现自己的支付宝账号竟正被别人登录,随即他收到一条朋友发来的微信消息:

我刚才用网上流传的“支付宝致命漏洞”来重置你的登录密码,竟然成功了!你还不知道吗?朋友圈都传开啦!

支付宝漏洞?编辑随即打开朋友圈,发现已经有很多网络安全圈内的朋友都转了一条名为“支付宝惊现致命漏洞,快解绑你的银行卡”的报道。

报道中称,有网友发现支付宝在登录方式上存在致命的逻辑漏洞,导致熟人之间可以相互登录对方的支付宝账号,流程大致如下:

只要成功答对这两道问题,就可以重置该支付宝账号的密码,并且在登录后可以正常使用免支付密码的快捷支付功能,直接使用对方支付宝中的资金。

很快,随着该消息在朋友圈内的传播,越来越多的人表示自己收到支付宝登录验证短信,以及相关的账号异常提醒。许多人开始用身边朋友的支付宝账号来尝试复现该漏洞。

有人表示,周围已经有不下十人成功登录了身边朋友的支付宝账号,甚至有网络安全高手也中招了,由此他判断此次问题可能非常严重。

真实成功率如何?

编辑在对周围朋友的支付宝账号进行了大约7~8 次尝试后,成功重置了自己女朋友的支付宝密码,这是在双方十分了解,知道对方认识的人、购物记录和家庭住址等情况的前提下实现的。虽然结果确实令人惊讶,但成功率并没有网上说的那么夸张——“陌生人有五分之一的机会登录你支付宝,熟人有百分之百的机会登录你的支付宝”。

在测试中我们发现,两个测试题会随机出现“你认识的人”、“和你相关的地址”、“你曾经买过的东西”等不同的问题,只要答错一两次,该种方式就会被屏蔽,只允许使用其他方式找回密码,并且其他的方式也会在尝试失败后逐渐被屏蔽,这似乎触发了支付宝的某种安全机制。

【验证失败后验证方式会发生变化】

在多次试验后,编辑发现自己无论使用谁的支付宝账号,都无法再使用之前那种通过相关信息来重置密码的方式。

至上午10点左右,周围不少在测试该漏洞的朋友也表示自己测试失败,只有在自己的常用设备下才能触发相关消息找回。有安全从业者表示:“支付宝响应很快,据说目前已经对风控进行了调整。”

支付宝官方回应

至上午11点50分左右,支付宝官方微博发出声明,对此次事件进行了公告,全文如下:

虽然目前蚂蚁金服方面尚未给出具体的风控手段解析,但据了解,支付宝风控和阿里聚安全应用了同一套技术基础,据此,可以判断支付宝也应用了以下风控手段:

风险信息库

对于支付宝的所有的验证登录数据,都会被收录到风险信息库中。每一个风险用户和背后的手机、邮箱、IP地址、身份证号都会被记录在案。

设备指纹

对于每一台登录支付宝的设备,风控措施都会为了给设备定义一个独特的指纹,系统会收集多维度的信息,例如:

— App的基本信息。其中包括 App 的名称、版本等,也包括集成 SDK 的版本信息。

—设备信息。包括设备的名称、型号、系统、IMEI号、MAC地址。(iOS 设备只能获取部分信息)

—网络信息。wifi、4G等参数。

—公开的接口信息。例如软件ID、开发者ID。

通过以上信息综合算出设备的“指纹ID”。这个 ID 相当于设备的身份证。当硬件发生变动时,只要改动的部件低于一定比例,仍会被认定为是同一台设备。

根据支付宝的公告,目前已调整风控等级,支付宝的风控措施会在背后判断根据以上的设备指纹来判断是否是用户的常用设备,用户仅仅在自己的设备上才能使用相关信息才能使用“相关信息验证”的方式来登录。

因此,现在已经不必再着急解绑自己的银行卡了,更重要的应该是,看好自己的手机!

相关阅读: